La seguridad de los datos es una demanda creciente y urgente, especialmente en el mundo digital actual, donde todo está inextricablemente entrelazado. Las empresas de hoy en día no pueden descuidar la importancia de proteger los datos y sistemas críticos para la empresa. Transcend ha sido muy consciente de esto, y es por eso que diseñamos la herramienta TCG Opal Toolbox.

Pero primero, ¿qué es TCG Opal?

En la era de IoT, la conexión genera conexión. Se dice que la cantidad de dispositivos de punto final conectados a través de 5G IoT aumentará exponencialmente durante la próxima década. Esta expansión generará tres desafíos: mantenimiento de dispositivos a gran escala, una mayor necesidad de mitigar la inestabilidad operativa y garantizar la priorización óptima de los flujos de información entre los sistemas centrales y los dispositivos periféricos.

Como proteger tus datos

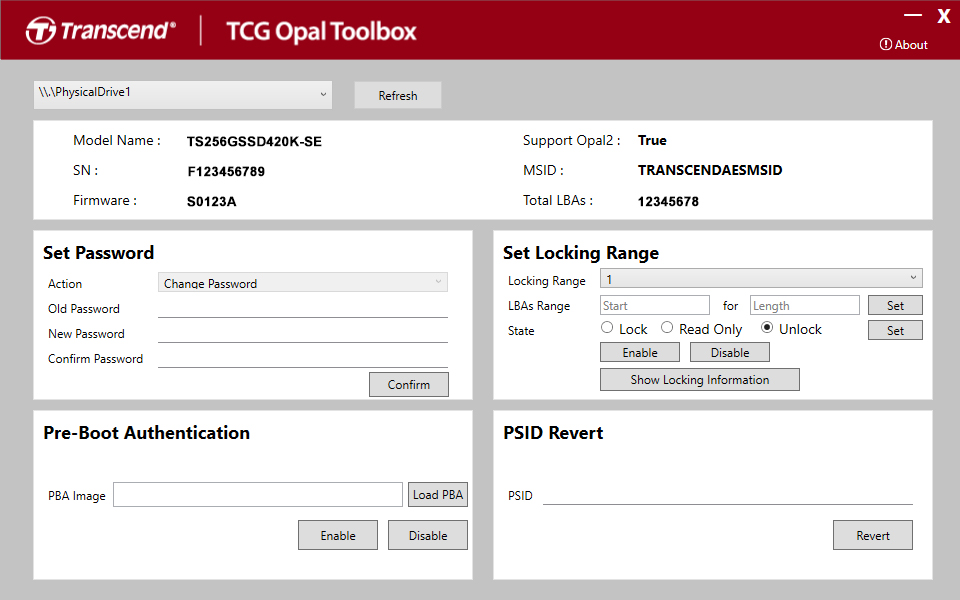

Los usuarios pueden establecer una contraseña para controlar el acceso a la unidad. Cuando las ubicaciones de las unidades estén protegidas por contraseña, solo se autorizará la entrada a los usuarios con la contraseña correcta.

El administrador de dispositivos puede crear un rango de dirección de bloque lógico (LBA) y asignar diferentes permisos para cada rango en particular. Solo los usuarios con la clave de autenticación correcta pueden realizar las acciones permitidas.

Cuando un usuario inicia un dispositivo, el shadow MBR realizará una identificación previa al inicio. Cuando se borra al usuario, comenzará el proceso de arranque normal y se realizarán las conexiones a los dispositivos.

Los usuarios pueden restaurar el dispositivo de almacenamiento a su configuración predeterminada ingresando un conjunto único de PSID (identificación segura física). La función permite el borrado seguro y permanente de todos los datos sensibles o confidenciales.